El Microsoft Telnet Server ha sido durante mucho tiempo una herramienta tradicional para la administración remota en entornos Windows, ofreciendo acceso a sistemas mediante el protocolo Telnet. Sin embargo, a pesar de su legado y funcionalidad, este servicio presenta una vulnerabilidad crítica conocida como MS-TNAP Authentication Bypass que pone en riesgo la integridad y seguridad de los sistemas afectados. Esta vulnerabilidad permite a un atacante sortear completamente el proceso de autenticación y acceder con privilegios administrativos sin necesidad de conocer las credenciales legítimas. La importancia de comprender esta falla y desarrollar estrategias de mitigación es fundamental para cualquier profesional de seguridad informática y administrador de sistemas Windows. El problema radica en la implementación del protocolo NTLM dentro de la extensión MS-TNAP de la autenticación Telnet en Windows.

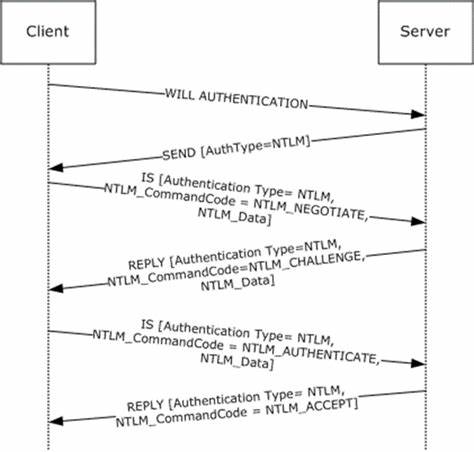

NTLM, o NT LAN Manager, es un conjunto de protocolos de autenticación desarrollados por Microsoft que ha sido habitual en redes Windows. La falla afecta a varias versiones entre las cuales se encuentran desde Windows 2000 hasta Windows Server 2008 R2. La vulnerabilidad surge a partir de una configuración incorrecta en la manera en que el servidor maneja la autenticación mutua mediante los llamados Flags de seguridad en la capa SSPI (Security Support Provider Interface). El servidor Telnet en cuestión inicializa las credenciales NTLM utilizando el flag SECPKG_CRED_BOTH, lo que significa que está preparado para actuar tanto como cliente como servidor en el proceso de autenticación. Adicionalmente, el uso combinado de las opciones ASC_REQ_MUTUAL_AUTH y ASC_REQ_DELEGATE durante la aceptación del contexto de seguridad genera un escenario donde la relación de confianza se invierte, haciendo que el servidor autentique su identidad hacia el cliente en lugar de verificar la del cliente.

Este error lógico produce la posibilidad de un bypass total de autenticación. El exploit aprovecha exactamente este mecanismo. El atacante envía mensajes NTLM manipulados durante la negociación para hacer creer al servidor que está comunicándose con una entidad legítima y autenticada, incluso con privilegios administrativos. Mediante la ingeniería de mensajes del tipo NTLM Type 1 y Type 3, y utilizando credenciales nulas o vacías, se consigue que el servidor acepte la sesión sin realizar el chequeo adecuado de las credenciales reales. Este proceso no requiere interacción con el usuario objetivo, lo que la convierte en un ataque 0-click y de alto riesgo.

Las implicaciones de esta vulnerabilidad son sumamente graves. Permitir a cualquier atacante autenticarse con privilegios de administrador abre la puerta a la ejecución arbitraria de comandos, manipulación del sistema, instalación de malware y movimientos laterales dentro de una red corporativa. Dado que la explotación se puede ejecutar de forma remota sin la necesidad de exploits complejos o credenciales válidas, representa un vector de ataque muy atractivo para ciberdelincuentes y atacantes avanzados. El caso cobra mayor relevancia debido a que no existe un parche oficial o actualización de seguridad disponible para corregir la vulnerabilidad hasta la fecha. Microsoft no ha publicado soluciones directas, lo que obliga a las organizaciones y responsables técnicos a tomar medidas inmediatas para minimizar riesgos.

La recomendación más contundente es la desactivación inmediata del servicio Telnet en todos los sistemas afectados. Cuando las operaciones lo permitan, es preferible reemplazar Telnet por protocolos más seguros como SSH, que ofrece cifrado robusto y mecanismos de autenticación más resistentes. Además de deshabilitar el servicio, es sensato implementar controles de red que restrinjan el acceso al puerto tradicional de Telnet, el 23, limitándolo solo a direcciones IP o segmentos de red confiables. Asimismo, la aplicación de políticas de control de aplicaciones para bloquear clientes de Telnet no autorizados puede prevenir intentos de explotación desde dispositivos o usuarios no reconocidos. La comunidad de seguridad ha desarrollado pruebas de concepto para aprovechar esta vulnerabilidad, aunque se han divulgado de manera limitada con el fin de evitar un uso malintencionado masivo antes de una solución definitiva.

Estas herramientas permiten a los administradores comprobar si sus sistemas son vulnerables realizando pruebas controladas, facilitando la identificación de amenazas y la priorización de acciones de mitigación. El fenómeno de esta vulnerabilidad es un claro reflejo de la necesidad de mantener actualizado el software, evitando servicios y protocolos obsoletos, y de la importancia de realizar monitoreos continuos en la infraestructura de red. Aunque Telnet era ampliamente usado en décadas pasadas, su falta de seguridad intrínseca lo convierte en un objetivo frecuente para ataques modernos. Es fundamental comprender en profundidad la naturaleza técnica de las debilidades relacionadas con la negociación NTLM y la manipulación del SSPI para anticipar posibles infiltraciones y diseñar mejores defensas. La inversión en formación especializada para profesionales y la adopción de prácticas de seguridad robustas son componentes esenciales para mitigar impactantes riesgos como el presentando MS-TNAP.

El entorno tecnológico y de amenazas actuales exige una cultura de seguridad proactiva. Adoptar políticas estrictas de desuso de protocolos inseguros, acelerar la transición a alternativas criptográficamente seguras y mantener una postura vigilante frente a las novedades de seguridad son pasos imprescindibles para preservar la confidencialidad, integridad y disponibilidad de los sistemas. En conclusión, la vulnerabilidad MS-TNAP Authentication Bypass en Microsoft Telnet Server representa un riesgo alto y demostrable para las organizaciones con infraestructura Windows que aún utilizan el servicio Telnet. La explotación efectiva permite acceso administrador sin credenciales, abriendo la puerta a ataques devastadores. Ante la ausencia de parches oficiales, la desactivación inmediata del servicio, la migración a protocolos seguros y la implementación de controles de acceso estrictos son las únicas medidas viables para proteger los entornos.

La concienciación y educación constante en materia de seguridad informática resulta indispensable para anticipar y neutralizar amenazas de esta naturaleza antes de que produzcan daños irreparables.