En el mundo digital de 2025, los ciberdelincuentes han evolucionado de maneras sorprendentes, adoptando métodos cada vez más sofisticados para llevar a cabo sus actividades ilegales. Con la constante mejora en las herramientas de seguridad, muchos pensarían que estas amenazas están bajo control; sin embargo, la realidad es diferente. Los actores maliciosos han aprendido a adaptarse y a aprovechar nuevas vulnerabilidades, así como recursos aparentemente confiables para diseñar ataques cada vez más efectivos y difíciles de detectar. Un aspecto intrigante es la utilización de plataformas de alojamiento gratuitas e instituciones gubernamentales o educativas como vectores de ataque. Los departamentos gubernamentales, conocidos habitualmente por poseer una ciberseguridad débil, se han convertido en blancos ideales debido a su infraestructura masiva y, en ocasiones, obsoleta.

La falta de controles estrictos y actualizaciones constantes los convierte en un terreno fértil para ciberdelincuentes, quienes aprovechan estas vulnerabilidades para alojar contenido malicioso o para establecer nodos de distribución de enlaces fraudulentos sin costo alguno. De igual forma, universidades y escuelas, que manejan múltiples servicios web y bases de datos expuestas a Internet, constituyen otro punto vulnerable para la acción delictiva. Aunque enseñan ciberseguridad y realizan esfuerzos por proteger sus sistemas, la enorme cantidad de usuarios y la complejidad de sus infraestructuras dificultan la mantención de una postura de seguridad invulnerable. Esto también implica una oportunidad para los atacantes que buscan explotar sistemas desactualizados o mal configurados. Dentro del contenido que predominan en las campañas online de los ciberdelincuentes en 2025 destacan temas muy específicos, dirigidos a un amplio público, especialmente jóvenes y gamers.

El auge de plataformas y herramientas como Roblox, con su moneda virtual Robux, ha abierto un mercado para la distribución de enlaces hacia generadores de cuentas, métodos para obtener Robux gratis, tarjetas de regalo de Amazon y distribución de películas gratuitas, muchas de ellas con motivaciones comerciales ocultas. A pesar de la aparente peligrosidad de estos enlaces, muchas soluciones de seguridad tradicionales como antivirus, VPNs o sistemas avanzados de detección y respuesta no logran identificar la amenaza real. Empresas reconocidas en el sector de la ciberseguridad, desde Norton y Kaspersky hasta proveedores de análisis web como VirusTotal o Palo Alto, han marcado como seguros estos enlaces fraudulentos. Este fenómeno se debe a que los atacantes han aprendido a gestionar la reputación de los dominios que utilizan, alojándolos en espacios de confianza para evitar detecciones. Un ejemplo de esto es el uso de dominios administrados por gigantes tecnológicos, tal como Google, donde incluso herramientas de visualización de datos como Looker Studio se transforman en vehículos para difundir enlaces maliciosos.

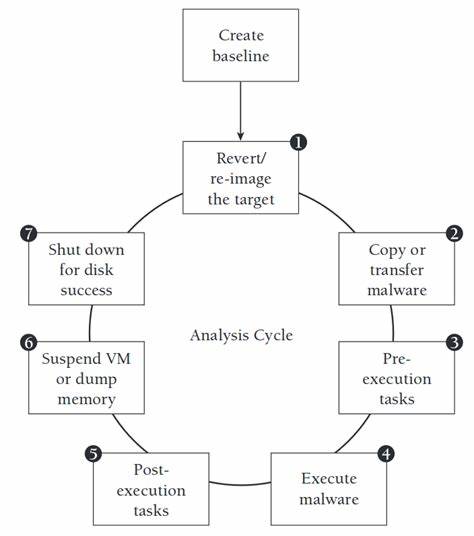

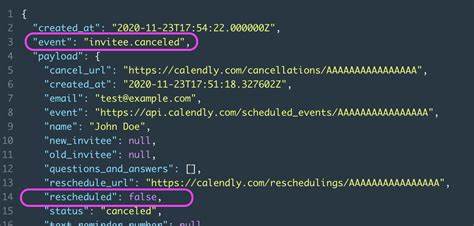

Dicha estrategia dificulta aún más la tarea de las plataformas de seguridad, ya que estos recursos gozan de confianza generalizada y, por tanto, rara vez son bloqueados o marcados como sospechosos. Este panorama plantea una pregunta fundamental: ¿es efectivo limitar el acceso únicamente a dominios preaprobados? La respuesta es compleja. Mientras que adoptar listas blancas puede mejorar la seguridad, no elimina completamente el riesgo cuando los atacantes emplean dominios y servicios legítimos, creando un entorno donde las amenazas se camuflan entre contenidos aparentemente benignos. La técnica de comprometer sistemas vulnerables para distribuir enlaces se basa en el aprovechamiento de fallos específicos como plugins obsoletos de WordPress o sistemas de gestión de contenido (CMS) que no reciben parches a tiempo. También se utilizan métodos como el envenenamiento de caché a través de funciones como "buscar en mi sitio", que redirigen silenciosamente al usuario hacia páginas maliciosas a través de múltiples saltos.

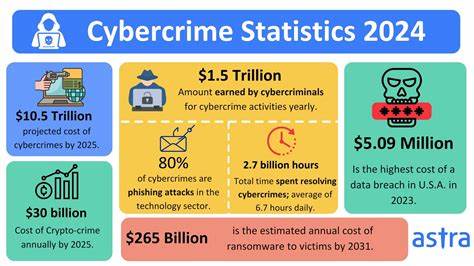

Otra vía común es el credential stuffing, en la que atacantes emplean bases de datos filtradas para acceder a cuentas legítimas y establecer páginas o redirecciones fraudulentas. Un vector adicional es el secuestro de subdominios mediante registros DNS abandonados o mal gestionados. Esta táctica permite a los ciberdelincuentes tomar control sobre espacios que antes pertenecían a organizaciones o instituciones para alojar contenidos fraudulentos sin levantar sospechas inmediatas. El propósito principal de estos ataques no es siempre la distribución directa de malware convencional, que puede ser demasiado visible y peligroso. En cambio, se suele crear una red de enlaces encadenados, donde cada clic hace que el visitante pase por varios sitios afiliados generando pequeñas comisiones en cada paso.

Además, esta cadena puede contener engaños de phishing dirigidos con especial énfasis a niños y adolescentes, explotando su deseo de obtener Robux u otros bienes digitales gratuitos. Esta modalidad no es una novedad absoluta; expertos llevan años observando cómo infraestructuras tecnológicas comprometidas sirven como nodos para campañas de fraude y estafa. Tradicionalmente, estas técnicas ya se vieron en compromisos de subdominios en plataformas como Microsoft Azure o WordPress que fueron documentados en años anteriores. Sin embargo, la escala, persistencia y sofisticación en 2025 han aumentado considerablemente, demandando nuevas medidas y estrategias. Para profesionales de la seguridad y usuarios en general, entender esta evolución resulta imprescindible.

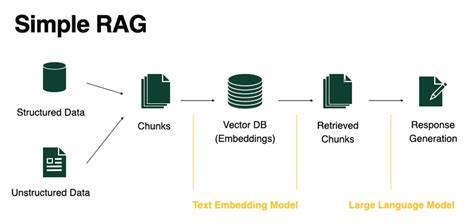

Es necesario reconocer que las soluciones de seguridad deben ir más allá del simple bloqueo de dominios o detección de malware clásico. Se requieren esfuerzos coordinados para identificar patrones de comportamiento malicioso, mejorar la visibilidad en infraestructuras utilizadas por gobiernos y centros educativos, y fortalecer la gestión de certificados y registros DNS para evitar aprovechamientos ilícitos. En paralelo, la educación y concienciación del público, especialmente de los segmentos vulnerables como niños y adolescentes, representa una defensa primaria contra engaños que explotan formatos y temas populares del momento. Saber cómo identificar enlaces sospechosos, evitar la descarga de contenido no verificado y mantener actualizado el software personal ayuda a reducir el impacto de estas campañas. Finalmente, desde la perspectiva tecnológica, el futuro de la ciberseguridad pasará por integrar inteligencia artificial y analíticas avanzadas que puedan distinguir entre accesos legítimos y transacciones fraudulentas en tiempo real, incluso cuando provengan de fuentes aparentemente confiables.

Asimismo, el desarrollo de protocolos de comunicación más seguros entre instituciones y proveedores será un pilar fundamental para limitar las posibilidades de compromiso. En conclusión, el panorama de los ciberdelincuentes en 2025 está marcado por la creatividad y adaptabilidad. Utilizan recursos gratuitos y plataformas confiables para evitar ser bloqueados, emplean tácticas que escapan a los métodos tradicionales de detección y dirigen sus ataques a nichos específicos con alto volumen y bajo control. La lucha contra ellos exige una alianza entre tecnología, educación y políticas públicas robustas que garanticen un entorno digital más seguro para todos.