El término hacker evoca una amplia gama de imágenes y conceptos, desde expertos en informática que encuentran soluciones innovadoras hasta individuos que vulneran sistemas de seguridad con fines maliciosos. La realidad del mundo hacker es tan diversa como compleja, y para comprender su verdadero impacto en nuestra sociedad tecnológica, es esencial adentrarse en sus orígenes, motivaciones, tipos y la evolución que han experimentado a lo largo de las últimas décadas. El origen de la palabra hacker se remonta a la década de 1960 en el Instituto de Tecnología de Massachusetts (MIT), donde jóvenes entusiastas de la informática comenzaron a experimentar con programas y sistemas con el fin de entenderlos y mejorarlos. En aquel entonces, un hacker era sinónimo de un programador hábil y creativo que podía “hackear” el sistema para optimizarlo. Sin embargo, con el auge de Internet y la proliferación de computadoras conectadas, el término comenzó a adquirir nuevas connotaciones, algunas de ellas negativas.

Actualmente, los hackers pueden clasificarse en diferentes categorías según sus intenciones y métodos. Los hackers éticos, también conocidos como “white hats” o sombreros blancos, utilizan sus habilidades para identificar vulnerabilidades en sistemas con el consentimiento de los propietarios, ayudando así a fortalecer la seguridad digital. Ellos son fundamentales en el mundo moderno, donde el cibercrimen está en constante aumento y las empresas deben proteger datos sensibles y operaciones críticas. Por otro lado, existen los “black hats” o sombreros negros, quienes emplean sus conocimientos para obtener beneficios personales o causar daño. Estos hackers pueden robar información confidencial, crear virus o malware, realizar ataques de denegación de servicio y llevar a cabo actividades ilícitas que amenazan la privacidad y seguridad de los usuarios y organizaciones.

Entre ellos se encuentran también los ciberterroristas, que buscan desestabilizar infraestructuras o provocar caos a través de acciones digitales. Entre estos extremos también se encuentran los “grey hats” o sombreros grises, quienes a veces actúan sin permiso pero sin intención maliciosa, buscando exponer debilidades para que sean corregidas, aunque su aproximación puede ser ética o no ética dependiendo del contexto. La evolución del hacking está íntimamente relacionada con el avance tecnológico. A medida que las plataformas digitales crecieron en complejidad, los métodos para vulnerarlas también se sofisticaron. En las décadas de los 80 y 90, los ataques eran principalmente conocidos por defacement (modificación de páginas web) y la propagación de virus simples.

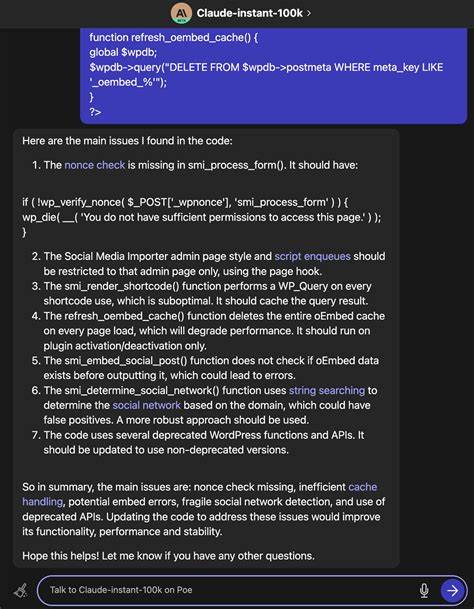

Hoy en día, los hackers emplean técnicas avanzadas como la ingeniería social, phishing, ransomware, explotación de vulnerabilidades zero-day y ataques dirigidos a infraestructuras críticas. Más allá del daño, los hackers han impulsado también la innovación y la mejora de la seguridad informática. Los programas de recompensas por encontrar vulnerabilidades, llamados “bug bounty”, son un claro ejemplo de cómo se ha aprovechado el talento hacker para proteger sistemas y datos. Además, existen comunidades y conferencias globales donde expertos comparten conocimientos, técnicas y mejores prácticas, fomentando una cultura de colaboración y aprendizaje constante. En el ámbito social, la figura del hacker se ha popularizado y, a veces, ha sido glorificada por su habilidad para desafiar el statu quo y la autoridad.

Películas, series y literatura han contribuido a crear una imagen mítica alrededor de los hackers, aunque la realidad puede ser mucho más cotidiana y técnica. Sin embargo, esta representación también ha generado confusión y estigmatización, ligando el término exclusivamente a la actividad criminal, cuando en realidad abarca un espectro mucho más amplio. La seguridad cibernética es un reto constante que involucra no solo a especialistas en tecnología, sino también a empresas, gobiernos y usuarios comunes. La educación en ciberseguridad, la adopción de buenas prácticas y la actualización constante son esenciales para minimizar riesgos y proteger los activos digitales. En este sentido, comprender los métodos de los hackers y sus motivaciones ayuda a diseñar estrategias más efectivas y proactivas.

Además, la legislación y regulación en torno al hacking han evolucionado buscando equilibrar el castigo a actividades ilícitas y la promoción de la investigación legítima y la defensa digital. Esto es fundamental para mantener un ecosistema seguro donde la innovación tecnológica pueda prosperar sin poner en riesgo la privacidad y la integridad. Por último, es importante destacar que el mundo del hacking es dinámico y cambiante. Nuevas amenazas emergen continuamente y exigen respuestas rápidas y eficientes. Por ello, tanto expertos como usuarios deben mantenerse informados y conscientes de la importancia de la seguridad digital en un mundo cada vez más conectado y dependiente de la tecnología.

En definitiva, los hackers representan un fenómeno multifacético que influye de manera significativa en la sociedad contemporánea. Desde potenciar la innovación hasta generar amenazas complejas, su impacto es profundo y requiere una comprensión equilibrada para aprovechar sus aspectos positivos y mitigar sus riesgos. La cultura hacker no es solamente una cuestión técnica, sino también social, ética y legal, que continuará evolucionando conforme avancemos hacia un futuro digital más integrado y desafiante.

![NRC: Long-Term Cooling and Unattended Water Makeup of Spent Fuel Pools [pdf]](/images/AD55B988-1529-44F7-A323-EE3D76A1140B)