En un contexto global donde la seguridad informática es prioridad, garantizar la integridad de las cadenas de suministro de software se ha convertido en un reto capital. Especialmente en entornos que demandan altos niveles de confianza, como el sector gubernamental, financiero o infraestructuras críticas, la necesidad de demostrar que el software entregado proviene de fuentes verificables sin alteraciones externas nunca ha sido tan urgente. Tradicionalmente, esta seguridad se buscaba mediante métodos como entornos aislados, inspecciones extensas de personal, y forks locales de todo el software utilizado, prácticas que, aunque efectivas en concepto, generan importantes cuellos de botella, retrasa el desarrollo y elevan considerablemente los costos. Ante esta realidad, surge Nix como una solución innovadora que ofrece una garantía sólida de integridad sin sacrificar la velocidad o flexibilidad del desarrollo.</p> Nix es un gestor de paquetes y dependencias que ha ganado reconocimiento por su capacidad para construir entornos reproducibles y aislados.

La verdadera fortaleza de Nix radica en su modelo declarativo y en el manejo preciso de cada dependencia, incluyendo compiladores y herramientas de construcción. Este enfoque permite que cada paquete sea reconstruible exactamente desde sus fuentes originales, lo que transforma la auditoría y el control de la cadena de suministro en un proceso transparente y accesible. En un mundo en el que agencias reguladoras como CISA y DISA de Estados Unidos, BSI en Alemania, ANSSI en Francia, ACN en Italia y CCN en España están imponiendo estándares rigurosos para el software en sistemas críticos, la capacidad de Nix para proporcionar pruebas detalladas de origen y autenticidad del software se vuelve invaluable. Con Nix, no solo se cumple con estos requisitos, sino que además se libera a los desarrolladores para que trabajen con las versiones más actuales de herramientas y bibliotecas, adaptándose sin retrasos a los cambios tecnológicos.</p> La manera en que Nix establece esta confianza es mediante la creación de derivaciones o builds reproducibles que especifican no solo el código fuente sino también las herramientas y dependencias necesarias para construir el software.

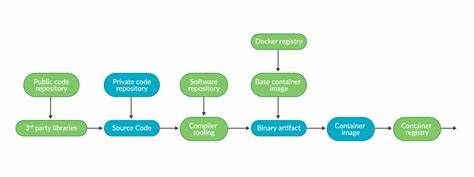

Este proceso puede visualizarse como un árbol de dependencias donde cada nodo representa una derivación que depende de otras. En la práctica, esta estructura permite identificar y verificar cada componente que interviene en la construcción del producto final. Al desglosar este árbol, puede eliminarse cualquier duda acerca de la procedencia de los paquetes, haciendo visible y auditable cada paso. En particular, las derivaciones de tipo fixed-output (salida fija), que garantizan que el contenido descargado coincide exactamente con una suma de verificación predefinida, son clave para asegurar que las fuentes no han sido alteradas. Esta característica elimina el riesgo que implicaría confiar en mirrors o repositorios externos, dado que incluso si ellos cambian o desaparecen, la verificación por hash garantiza que el contenido es legítimo.

</p> Un caso práctico que ilustra esta filosofía es el proyecto de código abierto applicative-systems/secure-supply-chain, que demuestra cómo se puede generar una imagen ISO booteable de NixOS que incluye aplicaciones realistas en C++ y Rust para manipulación de bases de datos. Esta imagen puede ser reconstruida íntegramente desde cero, solo con la información exportada de las derivaciones fixed-output que forman el conjunto completo de fuentes. La posibilidad de realizar la reconstrucción en un entorno aislado y sin acceso a internet asegura que el binario final concuerde perfectamente con el conjunto de fuentes verificadas, una prueba tangible que es fundamental para auditorías regulatorias. Además, el proceso de extraer estas derivaciones y empaquetarlas en un único archivo para su traslado y reconstrucción remota facilita enormemente la logística de revisión y certificación.</p> El desafío técnico de almacenar y manejar un conjunto tan amplio de fuentes suele ser un aspecto que muchas organizaciones temen, pues la cantidad de datos puede ascender a varios gigabytes.

Sin embargo, debido a la estructura modular y optimizada de Nix, este esfuerzo es controlable y se puede gestionar con relativa facilidad. Además, la tecnología posibilita añadir metadatos adicionales para facilitar auditorías externas, contribuyendo así a la transparencia total. La reconstrucción final en una máquina sin conexión funciona como una demostración fehaciente de que el software entregado es, literalmente, producto de las fuentes auditadas y aprobadas, dotando a la cadena de suministro de la máxima seguridad posible.</p> Más allá de la seguridad, las ventajas estratégicas de adoptar Nix en el desarrollo de software son múltiples. Para los equipos de desarrollo y operaciones, permite acelerar la entrega sin sacrificar la seguridad ni la compliance, eliminando la necesidad de mantener forks locales o listas de parches por separado.

Para los oficiales de cumplimiento, se simplifica el proceso de rendición de cuentas con evidencia concreta y verificable. Para profesionales de seguridad, se ofrece una herramienta efectiva contra ataques a la cadena de suministro, tan comunes y perjudiciales en la actualidad. Por tanto, la implementación de Nix no solo responde a una necesidad actual de cumplimiento regulatorio sino que se convierte en un catalizador de eficiencia y productividad.</p> Aunque la curva de aprendizaje al incorporar Nix puede parecer empinada, y el ajuste de las metodologías existentes requiere planificación, la inversión resulta ampliamente retribuida. Instituciones como Nixcademy están especializadas en facilitar esta transición, brindando formación, acompañamiento y soluciones a medida que permiten a las organizaciones adoptar esta tecnología con éxito.

No es solo una cuestión técnica, sino un cambio de mentalidad en la forma de abordar la seguridad y el desarrollo de software.</p> Cabe destacar que Nix no está solo en este campo, pues existen alternativas como Guix, que también ofrecen capacidades similares. Sin embargo, la madurez y comunidad en torno a Nix, junto con casos de éxito comprobados, la convierten en una opción preferida para muchas empresas y proyectos que buscan un modelo de desarrollo reproducible y verificable. Además, Nix facilita compatibilidad con flujos de trabajo modernos y se adapta a diferentes ecosistemas tecnológicos, lo que la hace aún más atractiva.</p> En la era actual, donde los ataques a la cadena de suministro de software pueden tener consecuencias devastadoras, la capacidad para demostrar con evidencia sólida la integridad y procedencia de cada componente del software es una ventaja competitiva única.

Reguladores y clientes demandan transparencia y verificabilidad, y Nix ofrece un camino claro para responder a estas exigencias. Convertir el proceso de cumplimiento en un paso final y ágil, en lugar de una barrera temprana y costosa, abre nuevas posibilidades para la innovación segura.</p> En conclusión, Nix representa un avance significativo en la gestión segura de las cadenas de suministro de software. A través de su enfoque en builds reproducibles, derivaciones con salida fija y capacidad para crear cierres offline completos de fuentes, permite no solo cumplir con estándares regulatorios estrictos sino hacerlo de manera eficiente y transparente. La adopción de Nix puede transformar radicalmente la manera en que las organizaciones desarrollan, auditan y distribuyen software, alineando seguridad y agilidad en un mismo proceso.

En tiempos donde la confianza en el software es imprescindible, herramientas como Nix ofrecen la solidez y la certeza necesarias para garantizar integridad y fiabilidad al más alto nivel.