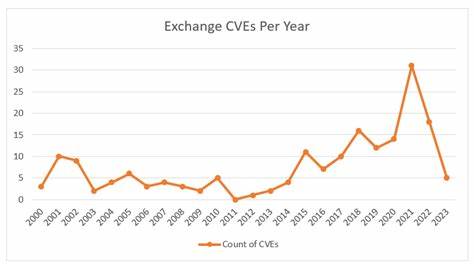

Durante el primer trimestre de 2025, el panorama de la ciberseguridad ha enfrentado un desafío significativo debido a la explotación activa de 159 vulnerabilidades comunes y exposiciones (CVEs, por sus siglas en inglés). Lo preocupante de este fenómeno no es solo la cantidad de fallas que han sido comprometidas, sino la velocidad con que los actores maliciosos han logrado sacarle provecho, con un 28.3% de estas vulnerabilidades explotadas dentro de las primeras 24 horas posteriores a su divulgación pública. Este patrón evidencia una evolución alarmante en las técnicas y tácticas de ciberdelincuentes y grupos de amenaza persistente avanzada (APT), quienes ahora cuentan con herramientas automatizadas y sofisticadas que les permiten escanear, identificar y utilizar nuevas vulnerabilidades casi de manera inmediata. Esta realidad subraya la exigencia cada vez mayor de que las organizaciones implementen estrategias proactivas y reactivas de gestión de parches y mitigación efectivas para reducir la ventana de exposición.

El proceso típico de divulgación de vulnerabilidades sigue generalmente un ciclo establecido que implica descubrimiento, reporte responsable a proveedores, desarrollo de parches y publicación pública del detalle técnico. Sin embargo, en un entorno donde los atacantes anticipan y monitorean constantemente nuevas fallas, ese proceso debe acortarse y fortalecerse para evitar que las vulnerabilidades se conviertan en vectores de ataque explotados masivamente. Además de la rapidez en la explotación, el informe evidencia que diversas familias de vulnerabilidades son recurrentemente atacadas, destacando aquellas que afectan sistemas operativos ampliamente usados, plataformas de aplicaciones web y frameworks populares. La diversidad tecnológica de las organizaciones, sumada a una creciente dependencia en infraestructuras digitales conectadas, amplifica la superficie de ataque disponible y exige mayor atención en la gestión de riesgos. La industria de la seguridad informática, conscientes de esta amenaza latente, ha intensificado la integración de inteligencia artificial y machine learning en sus herramientas para la detección temprana y respuesta inmediata a incidentes.

Sin embargo, la protección efectiva requiere un enfoque combinado que incluya concienciación continua de los usuarios, mejores prácticas de desarrollo seguro y una cultura organizacional enfocada en la ciberseguridad. Por otro lado, los responsables de políticas públicas y reguladores están llamados a fortalecer marcos normativos que impulsen la transparencia en la gestión de vulnerabilidades y la cooperación internacional para el intercambio de información sobre amenazas. La colaboración multisectorial es fundamental para anticipar tendencias y crear defensas adaptativas capaces de neutralizar ataques en tiempo real. Entre las lecciones que deja este primer trimestre del año está la necesidad urgente de acelerar la automatización en la administración de parches y evaluación de seguridad, reducir la dependencia en sistemas obsoletos y promover auditorías constantes que identifiquen puntos débiles antes de que sean descubiertos por actores maliciosos. Finalmente, para las organizaciones de todos los tamaños y sectores, la clave está en la anticipación y resiliencia.

Implementar estrategias ciberseguras no es opcional, sino un requisito imprescindible para proteger activos, datos y la continuidad operativa ante un entorno digital cada vez más volátil. El crecimiento en la explotación temprana de CVEs es una llamada de atención que no debe ser ignorada y que exige acción inmediata para minimizar riesgos y fortalecer la defensa cibernética en el horizonte inmediato y futuro.