En la era digital actual, la confianza es un activo invaluable, especialmente cuando se trata de proteger la información y controlar el acceso a sistemas críticos. La confianza digital no es algo que se pueda dar por sentado; se construye y mantiene mediante mecanismos avanzados que garantizan que solo los usuarios autorizados puedan acceder a datos sensibles o recursos específicos. Una pieza clave en esta ecuación son las decisiones de acceso en tiempo real, informadas y adaptadas al contexto, que permiten ofrecer un equilibrio eficiente entre seguridad y usabilidad. La creciente sofisticación de las amenazas cibernéticas subraya la necesidad de implementar controles de acceso dinámicos que respondan no solo a la identidad del usuario sino también al entorno desde el cual intenta acceder al sistema. Esto implica evaluar múltiples factores contextuales como la ubicación geográfica, el dispositivo utilizado, el horario de acceso, el comportamiento típico del usuario y la sensibilidad del recurso al que se intenta acceder.

La integración de esta inteligencia contextual en el proceso de autorización eleva la capacidad para detectar actividades sospechosas y prevenir accesos no autorizados en tiempo real. Tomar decisiones de acceso basadas en el contexto y en tiempo real significa que el sistema puede adaptarse a situaciones cambiantes con agilidad. Por ejemplo, un empleado que normalmente se conecta desde una oficina dentro del país y durante horarios laborales puede ser objeto de mayor escrutinio si intenta acceder desde una locación remota en medio de la noche. Este tipo de vigilancia dinámica no solo protege contra accesos fraudulentos, sino que también reduce las barreras para usuarios legítimos, mejorando su experiencia y productividad al no imponer controles excesivos bajo condiciones normales. Estas capacidades se sustentan en tecnologías emergentes como la inteligencia artificial, el machine learning y la analítica avanzada, que permiten analizar un volumen masivo de datos en tiempo real para identificar patrones normales y anómalos.

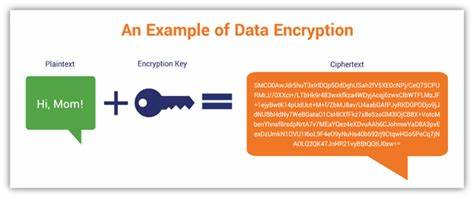

Los sistemas modernos implementan modelos predictivos que anticipan posibles riesgos y permiten tomar medidas inmediatas como solicitar autentificación adicional, limitar el nivel de acceso o incluso bloquear la conexión. Esta respuesta proactiva es esencial para defender infraestructuras digitales complejas y evitar brechas que puedan derivar en pérdidas económicas, dañar la reputación de las organizaciones o comprometer datos confidenciales de usuarios. Además, la confianza digital fundamentada en decisiones contextuales contribuye a cumplir regulaciones cada vez más estrictas en materia de privacidad y seguridad, como el Reglamento General de Protección de Datos (GDPR) en Europa o la Ley de Privacidad del Consumidor de California (CCPA). Al garantizar un acceso controlado en función del contexto, las empresas pueden demostrar que implementan medidas adecuadas para proteger los datos personales y responder rápidamente a cualquier intento de acceso indebido. El enfoque tradicional basado únicamente en credenciales estáticas como contraseñas ha demostrado ser insuficiente frente a técnicas avanzadas de phishing, robo de credenciales y ataques de ingeniería social.

La capacidad de evaluar continuamente el contexto de cada intento de acceso añade una capa crítica de defensa que complementa métodos de autenticación multifactor y políticas de acceso estrictas. Por eso, adoptar un modelo de seguridad Zero Trust que incorpore acceso basado en políticas contextuales y en tiempo real se ha convertido en una recomendación esencial para organizaciones de todos los sectores. No obstante, la implementación de estas soluciones requiere un diseño cuidadoso para no afectar negativamente la experiencia del usuario. Es crucial que las decisiones de acceso adaptativas sean transparentes para los usuarios legítimos y que no generen fricciones innecesarias. La personalización del sistema en función de cada perfil y la optimización continua a través del aprendizaje automático ayudan a encontrar un equilibrio óptimo entre seguridad y comodidad.

En el ámbito empresarial, la confianza digital también está vinculada con la colaboración entre sistemas, socios y proveedores. El acceso contextual en tiempo real permite otorgar permisos dinámicos que se ajustan según la interacción, previniendo que terceros accedan a más información o recursos de los necesarios para sus funciones específicas. Esto reduce el riesgo de filtraciones internas o externas y fortalece la cadena de suministro digital. La movilidad laboral y el trabajo remoto son tendencias que han acelerado la relevancia de las decisiones de acceso basadas en contexto. Con empleados que acceden desde múltiples dispositivos y ubicaciones, mantener un control riguroso sin afectar la productividad solo es posible mediante sistemas inteligentes que entienden las particularidades de cada escenario y actúan en consecuencia.

La confianza digital, en este sentido, se traduce en la capacidad de operar eficazmente sin sacrificar la protección. Para organizaciones que manejan grandes volúmenes de información sensible, como entidades financieras, instituciones de salud o empresas tecnológicas, la adopción de acceso en tiempo real y contexto consciente se vuelve una necesidad operativa y estratégica. Estas organizaciones enfrentan normativas exigentes, riesgos altos y expectativas elevadas por parte de sus clientes y usuarios, lo que impulsa la inversión en sistemas robustos y adaptativos. Finalmente, cabe mencionar que la evolución constante de la tecnología y las amenazas obliga a que las soluciones de acceso dinámico sean flexibles y escalables. Las plataformas deben poder integrarse con nuevas fuentes de información contextual y adaptarse rápidamente a cambios en el entorno tecnológico y regulatorio.