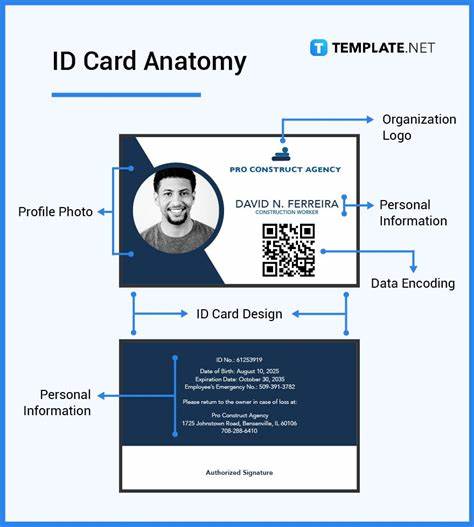

En la era digital, donde la privacidad y la seguridad de la información son primordiales, la capacidad para ocultar datos dentro de otros datos – una técnica conocida como esteganografía – ha captado la atención de investigadores, expertos en seguridad y entusiastas de la tecnología. Una pregunta que ha surgido en este contexto es si es posible introducir información oculta dentro de la fotografía que acompaña a un documento oficial, como el Documento Nacional de Identidad (DNI). ¿Se puede “contrabandear” información dentro de una foto de identificación sin que sea detectada? En esta exploración, analizaremos los aspectos técnicos, los experimentos y las consideraciones legales en torno a esta cuestión, tomando como referencia recientes investigaciones y experimentos realizados con el DNI electrónico, conocido como e-DNI, en Polonia, pero aplicables en gran medida a otros sistemas similares. La fotografía en el DNI no es solo una cara bonita: es un elemento fundamental para la verificación de identidad. Por ello, esta imagen debe cumplir con estrictas normas técnicas y estéticas.

Para los documentos de viaje y de identidad, suele utilizarse el estándar internacional ICAO (Organización de Aviación Civil Internacional) que regula aspectos como el tamaño, el formato digital y la calidad de la foto. En el caso del e-DNI, además de la versión física, la foto está almacenada digitalmente en un chip que puede ser leído por sistemas electrónicos, permitiendo un control automático en fronteras o en otros puntos de verificación. Debido a la naturaleza crítica de esta foto y su almacenamiento digital, surge la tentación y curiosidad por usarla como vehículo de información oculta. La idea es simple en teoría: incluir, mediante técnicas digitales, marcas visibles o invisibles que contengan mensajes o publicidad, sin alterar de forma apreciable la imagen ni hacer sospechar a los verificadores. Para conseguirlo, se suelen emplear métodos de esteganografía, que aprovechan aspectos sutiles de la imagen, como variaciones minúsculas en los tonos de color que el ojo humano no puede detectar fácilmente.

Un caso práctico fue el experimento realizado por un desarrollador y especialista en seguridad informática que decidió probar esta técnica en su propio e-DNI. Para ello, preparó una fotografía oficial con modificaciones: añadió un logo y texto en colores “casi blancos”, muy próximos al blanco puro exigido como fondo uniforme en las fotografías de identidad. La expectativa era que estas modificaciones no fuesen detectadas en la impresión física ni en la verificación visual rutinaria, pero que sobrevivieran al proceso digital de compresión, escalado y conversión que se realiza en la producción del documento y quedaran accesibles para una futura lectura electrónica. El proceso técnico fue complejo y requirió de múltiples pruebas utilizando herramientas profesionales de edición digital como ImageMagick. Esto permitió definir de manera precisa el nivel de contraste y color en el que la información oculta sería imperceptible para el ojo humano y a la vez resistente a las alteraciones digitales inherentes al proceso de fabricación del documento.

Además, el reto principal era que el archivo original de la petición (una foto de alta resolución y calidad) debía pasar a un formato JPEG con compresión significativa, así como sufrir un cambio de tamaño que no siempre es proporcional, implicando una pérdida irreversible de detalles finos. Los resultados mostraron que, si bien era posible introducir elementos gráficos ocultos en la foto original y persistir después de la compresión y escalado, muchas de estas marcas eran finalmente eliminadas o atenuadas notablemente por procesos automáticos aplicados durante la generación final del documento. Algunos detalles más evidentes sobrevivían, pero no en gran cantidad ni en excelente calidad. En algunos casos, solo fragmentos o pistas visuales muy sutiles permanecían en la imagen final guardada en el chip. Por otro lado, la rigurosidad del cumplimiento de normas y los controles durante la producción del DNI dificultan que modificaciones “no estándar” pasen inadvertidas.

El análisis de los expertos en seguridad y técnicos de producción indica que la mayoría de fotografías enviadas para la emisión de documentos pasan por validaciones automatizadas y humanas. Estos controles incluyen verificar que el fondo sea uniforme y sin anomalías, que la fotografía tenga un nivel de contraste adecuado, y que la imagen no contenga elementos que puedan exceder los límites establecidos, como sombras o marcas sobre el fondo. En cuanto a la legalidad, no existen especificaciones legales que prohíban explícitamente la inclusión de información oculta en la fotografía del DNI, siempre y cuando la imagen cumpla con los requisitos formales de tamaño, iluminación y fondo. Sin embargo, hay implicaciones en la posible manipulación fraudulenta de documentos si la información inserta se usara para fines ilícitos o para falsificación. El uso legítimo o experimental de esta técnica para fines personales o de investigación parece estar despenalizado; no obstante, cualquier intento de uso malintencionado sería sancionado según las leyes vigentes sobre falsificación y seguridad documental.

Una de las barreras más importantes para el éxito de la esteganografía en fotos de DNI es la naturaleza del formato y proceso de compresión JPEG, que descarta información que considera “no esencial” para reducir el tamaño del archivo. Este proceso introduce artefactos y distorsiones que pueden borrar o degradar significativamente los datos ocultos. Además, la reducción de tamaño y la posible intervención humana para recortar o ajustar la imagen después de la recepción también comprometen la integridad del mensaje oculto. Además, el fondo blanco uniforme exigido en la fotografía es otro punto crucial. Para intentar camuflar elementos ocultos, los experimentadores han utilizado tonalidades cercanas al blanco, que desde el punto de vista humano pasan desapercibidas, pero pueden ser ligeramente detectadas por algoritmos que analizan la imagen fuera de la escala de colores normales.

Sin embargo, los procesos de limpieza automática del fondo durante la creación del documento, que sustituyen o iluminan aún más la fotografía, eliminan muchos de estos elementos. En la práctica, mientras que la técnica de esteganografía en fotos oficiales es fascinante y técnicamente viable en un laboratorio o condiciones controladas, las limitaciones y filtros impuestos por el proceso formal de emisión de documentos oficiales hacen que sea extremadamente difícil que la información oculta sobreviva intacta y pase desapercibida en el documento final. Por otro lado, se han sugerido otras alternativas para transmitir información invisible en documentos personales, como el uso de tatuajes temporales o marcas no ópticas que posiblemente se lean por métodos alternativos, pero estas opciones están lejos de ser prácticas o aceptadas para documentos oficiales. En conclusión, si bien la esteganografía dentro de la foto de un documento personal es técnicamente posible y ha sido probada en entornos experimentales, el grado de éxito es limitado por la naturaleza de los procesos de producción, las normativas estrictas y los controles de calidad. En este sentido, la capacidad para “contrabandear” datos dentro de la foto de un DNI está muy restringida y dependerá en gran medida de las particularidades del sistema de producción documental y los formatos de almacenamiento que utilice cada país.

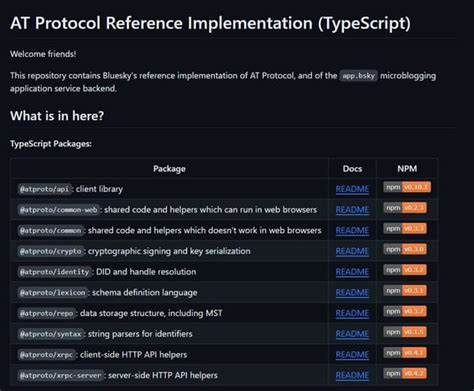

El interés por esta tecnología, sin embargo, abre una ventana al futuro de la seguridad documental y la protección de identidades digitales. El reto para los sistemas oficiales será aumentar la detección de este tipo de intentos mediante análisis automatizados cada vez más sofisticados, mientras que para los investigadores representa un terreno intrigante para avanzar en aplicaciones legítimas que puedan aprovechar la esteganografía para enriquecer la funcionalidad de documentos y firmas digitales sin comprometer la seguridad ni la legalidad.