En el mundo actual de la tecnología, la observabilidad se ha convertido en un pilar fundamental para garantizar el rendimiento, la confiabilidad y la depuración eficiente de sistemas distribuidos. Para desarrolladores y operadores que trabajan con MCP (Marcado de llamada de protocolo), la capacidad de monitorear herramientas y solicitudes en tiempo real representa una ventaja estratégica para entender el comportamiento de las aplicaciones y optimizar su rendimiento. Introducir soporte para OpenTelemetry (Otel) y Prometheus en un servidor MCP no solo mejora la trazabilidad, sino que incrementa la calidad del monitoreo sin necesidad de modificar cada componente individualmente. La técnica clave que permite esta integración de manera transparente es el llamado monkey patching, una práctica que modifica dinámicamente métodos en tiempo de ejecución para agregar funcionalidades adicionales sin alterar el código original. La razón principal para utilizar monkey patching en este contexto surge de la necesidad de instrumentar todas las llamadas a herramientas en MCP sin tener que modificar cada herramienta registrada ni forzar cambios en los clientes o agregar gateways locales.

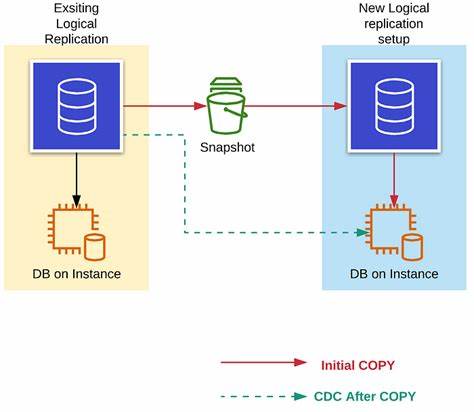

Esto es especialmente relevante en arquitecturas de servidores remotos donde la manipulación del cliente o la infraestructura local es inviable o poco práctica. Al utilizar este método, se aprovecha el patrón definido del ciclo de vida de las herramientas dentro del SDK de MCP, específicamente la función de registro denominada tool, que actúa como punto de interceptación ideal para la inserción de lógica adicional de monitoreo. El SDK de MCP provee una interfaz de alto nivel para la definición e implementación de herramientas del lado del servidor a través de la clase McpServer. A través del método tool, se registran las herramientas definiendo su nombre, descripción, esquema de parámetros y un manejador encargado de la lógica principal en cada invocación. Al analizar este flujo, se detecta una oportunidad para envolver el manejador original con una capa adicional que controle la generación de trazas y métricas mediante OpenTelemetry y Prometheus, respectivamente.

Utilizar monkey patching implica reemplazar en tiempo de ejecución el método tool del prototipo de McpServer por una nueva función que automáticamente envuelve el manejador original con código adicional. Esta técnica, aunque poco convencional para algunos, resulta extremadamente poderosa y flexible, ya que permite aplicar un cambio global al comportamiento de registro de herramientas sin modificar la base del SDK ni requerir la aceptación de parches upstream. El núcleo de esta integración se encuentra en la función estática Metrics.initialize, donde se realiza la sustitución del método tool. Antes de aplicar el cambio, se preserva una referencia al método original para poder invocarlo posteriormente con la nueva lógica incorporada.

La nueva versión de tool es capaz de manejar las diferentes firmas que el método puede tener, ya sea con o sin un objeto de opciones presentado entre sus argumentos. De esta manera, se asegura la compatibilidad con las formas de registro soportadas. La modificación esencial dentro del método resalta en la envoltura del manejador de la herramienta con una función asíncrona que inicia un span de OpenTelemetry para trazar la ejecución, incrementa contadores de Prometheus que registran la cantidad de llamadas y errores, y mide la latencia de la ejecución. Si ocurre una excepción durante la ejecución del manejador original, se captura para incrementar métricas específicas de errores y marcar el span con un estado de fallo, además de preservar el mensaje del error. Esta implementación asegura que cada invocación a cualquier herramienta registrada tras la inicialización de Metrics reciba instrumentación de forma automática y transparente, sin que el desarrollador de herramientas tenga que alterar su código original.

A nivel operativo, ese monitoreo ofrece una vista precisa del comportamiento en producción, pudiendo detectar cuellos de botella, errores frecuentes y patrones de uso. Para la recolección y exposición de métricas, el sistema levanta un servidor HTTP embebido mediante la librería Express. Por defecto, este servidor escucha en el puerto 9090 y expone los datos que Prometheus puede scrapearear en su endpoint /metrics. Adicionalmente, el trazado se puede configurar para enviar datos a un backend compatible con OpenTelemetry, como Jaeger, Zipkin o cualquier colector OTLP, permitiendo visibilidad profunda de cada operación. A pesar de las grandes ventajas, es importante destacar que el monkey patching conlleva riesgos inherentes.

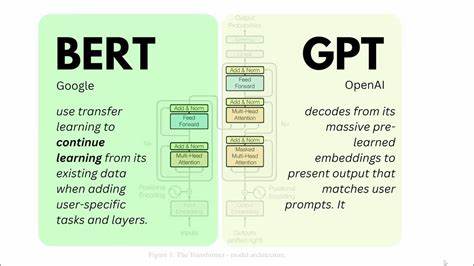

Al modificar internamente el SDK, se depende del comportamiento y la estructura interna que pueden cambiar en futuras versiones. Si los mantenedores introducen refactorizaciones, renombra métodos o alteran la forma en que las herramientas se registran, la solución podría romperse silenciosamente, exigiendo una revisión cuidadosa en cada actualización del SDK para mantener la funcionalidad intacta. Sin embargo, esta técnica resulta especialmente útil como un puente mientras la especificación o el SDK de MCP no ofrece soportes nativos para la instrumentación y observabilidad. Permite además una rápida experimentación y mejor entendimiento de la arquitectura interna del sistema, lo que puede sentar las bases para aportar mejoras en conjunto a la comunidad de desarrollo. La integración de OpenTelemetry y Prometheus con MCP a través de monkey patching demuestra cómo las soluciones creativas y técnicas avanzadas pueden resolver desafíos complejos relacionados con observabilidad en entornos distribuidos.

Al aprovechar la capacidad de modificar métodos en tiempo de ejecución y combinar herramientas poderosas de tracers y métricas, se ofrece a los equipos de desarrollo e infraestructura una solución robusta, escalable y transparente para conocer en detalle el comportamiento de sus herramientas y sistemas. En conclusión, el monkey patching para añadir soporte de OpenTelemetry y Prometheus en MCP constituye una estrategia excepcionalmente útil para mejorar la visibilidad sin comprometer el código existente o requerir intervenciones invasivas. Aunque no está exento de limitaciones, representa una forma pragmática de avanzar hacia sistemas más observables y confiables en la práctica real. Conforme la comunidad evolucione y la especificación MCP se enriquezca, la esperanza es que funcionalidades similares sean integradas de manera nativa, eliminando la necesidad de soluciones provisionales y refiriendo a mejores prácticas estándar para la instrumentación y monitoreo.