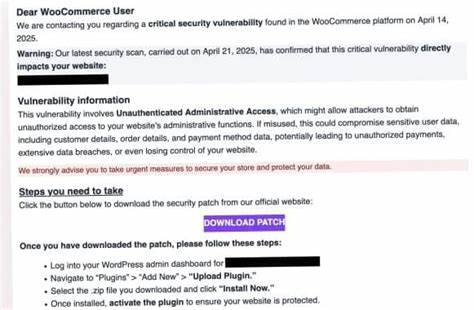

En el mundo digital actual, la seguridad informática se ha convertido en una preocupación central para propietarios de sitios web, desarrolladores y usuarios. Recientemente, el ecosistema de WooCommerce, uno de los plugins más populares para comercio electrónico basado en WordPress, ha sido blanco de una sofisticada campaña de phishing que busca engañar a sus usuarios con un falso parche de seguridad que en realidad instala puertas traseras que comprometen la integridad y la funcionalidad del sitio. Este ataque representa un riesgo significativo no solo para los propietarios de tiendas en línea, sino también para los clientes que confían en estas plataformas para realizar sus compras. Los investigadores en ciberseguridad han identificado esta campaña como un esfuerzo masivo que aprovecha el nombre de WooCommerce para generar confianza en correos electrónicos fraudulentos. Estos mensajes alertan a los usuarios sobre una supuesta vulnerabilidad crítica de seguridad llamada 'Acceso Administrativo No Autenticado', la cual es falsa.

El objetivo detrás del correo es inducir al receptor a visitar una página web que aparenta ser la oficial de WooCommerce, empleando técnicas de ataque conocidas como IDN homograph que permiten que dominios maliciosos reproduzcan visualmente direcciones legítimas sustituyendo caracteres con símbolos similares, como el uso de la letra "ė" en lugar de "e". Al hacer clic en el enlace presentado, los usuarios son dirigidos a un sitio falso donde se les incita a descargar un archivo comprimido, que supuestamente contiene un parche para corregir la vulnerabilidad informática mencionada. Sin embargo, este archivo no es un parche benigno, sino un malware diseñando para ser instalado de manera similar a cualquier otro plugin de WordPress, pero con consecuencias nefastas. La instalación de este falso parche concede automáticamente privilegios administrativos a los atacantes, quienes crean una cuenta oculta con un nombre de usuario ofuscado y una contraseña generada aleatoriamente. Paralelamente, se instala un trabajo programado que se ejecuta cada minuto, aumentando la persistencia del ataque y dificultando su detección.

Este cron job permite al malware enviar información del sitio comprometido y de las credenciales creadas a un servidor externo controlado por los atacantes. Además, la puerta trasera descargará y activará payloads adicionales de servidores maliciosos. Estas herramientas incluyen web shells popularmente conocidos en el ámbito del hacking como P.A.S.

-Fork, p0wny y WSO, que permiten a los atacantes controlar remotamente el sitio infectado, manipular archivos y ejecutar comandos en el servidor comprometido. Una de las tácticas más inquietantes de esta campaña es la capacidad del malware para ocultar tanto su presencia como la de la cuenta administrativa creada. El falso plugin malicioso desaparece de la lista visible de plugins instalados y elimina señales evidentes para los administradores legítimos, facilitando que el ataque pase inadvertido durante largos periodos. El potencial daño que puede causar la instalación de este malware es grave y multifacético. Los atacantes pueden publicar spam o anuncios fraudulentos en el sitio web infectado, redirigir visitantes a páginas comprometidas o maliciosas, incorporar el servidor dentro de una botnet para ataques distribuidos de denegación de servicio (DDoS) o incluso cifrar los datos y recursos del servidor para exigir un rescate económico.

Este tipo de ataques afecta directamente la reputación y la confianza que los usuarios depositan en las tiendas online, además de implicar pérdidas económicas y legales para los dueños de los sitios afectados. Es importante destacar que esta campaña no es un incidente aislado. Según los informes de la empresa de seguridad Patchstack, esta operación tiene similitudes marcadas con otra actividad maliciosa observada en diciembre de 2023, que también empleaba un engaño relacionado con una falsa vulnerabilidad conocida como CVE. La continuidad y evolución de estas campañas reflejan la creciente sofisticación de los actores maliciosos y su interés en explotar las plataformas de comercio electrónico. Dada la amenaza, los expertos en ciberseguridad recomiendan a los usuarios y administradores de sitios WooCommerce mantener sus sistemas siempre actualizados con las últimas versiones oficiales, así como verificar minuciosamente cualquier comunicación que sugiera urgente la instalación de parches o actualizaciones.

Es crucial evitar descargar o instalar plugins, extensiones o archivos de fuentes no confirmadas y oficiales. También se aconseja realizar auditorías regulares utilizando herramientas de escaneo de malware y monitorear la presencia de cuentas administrativas sospechosas o modificaciones inesperadas en la configuración del sitio web. La detección precoz de un posible compromiso puede minimizar daños y facilitar la recuperación. Además, se debe fomentar la educación constante sobre prácticas seguras en ciberseguridad dentro de las comunidades de desarrolladores y administradores de sitios WordPress y WooCommerce. Saber identificar correos o páginas fraudulentas, así como adoptar protocolos de respaldo frecuentes, forman parte esencial de una estrategia preventiva.