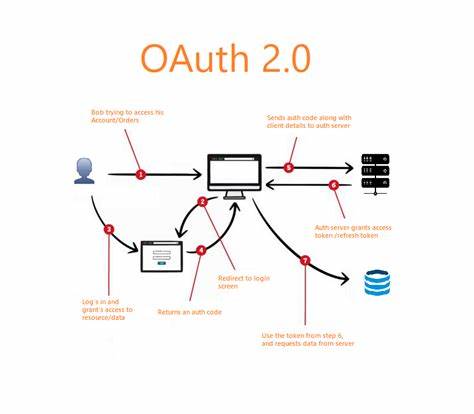

En el mundo digital actual, donde la protección de datos y la gestión de accesos son fundamentales, el marco de autorización OAuth 2.1 se presenta como una solución robusta y confiable para controlar el acceso a recursos protegidos. Este protocolo permite a las aplicaciones obtener permisos limitados para acceder a información y servicios en nombre de un usuario o por cuenta propia, mejorando la seguridad y la experiencia del usuario. OAuth 2.1 es una evolución directa de OAuth 2.

0, integrando las mejores prácticas y eliminando características consideradas inseguras o problemáticas. Su objetivo principal es ofrecer un mecanismo eficiente para la delegación de acceso, donde el usuario no necesita compartir sus credenciales con aplicaciones de terceros, sino que otorga permisos específicos a través de tokens de acceso obtenidos de un servidor autorizado. El protocolo define varios roles esenciales para su funcionamiento. El propietario del recurso es la entidad que posee el acceso a ciertos datos o servicios protegidos, generalmente un usuario final. El servidor de recursos es el lugar donde se guardan estos datos y que validará las solicitudes de acceso.

Por otro lado, el cliente es la aplicación que desea acceder a esos recursos, actuando en representación del usuario o, en algunos casos, por sí misma. Finalmente, el servidor de autorización emite los tokens que autorizan al cliente a realizar dichas solicitudes. La separación clara de estos roles contribuye a un diseño más seguro y modular del sistema. El flujo típico de OAuth 2.1 comienza con la solicitud del cliente para obtener permiso del propietario del recurso.

Este proceso suele involucrar una interacción entre el usuario y el servidor de autorización, donde el usuario consiente el acceso solicitado por la aplicación. Como resultado, el servidor de autorización emite un código de autorización temporal. Posteriormente, el cliente intercambia este código por un token de acceso, que le permitirá realizar solicitudes a los servidores de recursos para obtener la información autorizada. En algunos casos, el servidor también emite un token de actualización, que posibilita que el cliente renueve su token de acceso sin necesidad de la intervención del usuario nuevamente. Una de las novedades más importantes que presenta OAuth 2.

1 es la obligatoriedad del uso de la extensión PKCE (Proof Key for Code Exchange) en los flujos de código de autorización. Esta técnica protege contra ataques de interceptación del código de autorización, especialmente en aplicaciones públicas o sin capacidad para mantener secretos confidenciales. Mediante la generación y validación de un código entrenador único por cada solicitud, se mejora significativamente la seguridad sin afectar la usabilidad. Los tokens de acceso emitidos en OAuth 2.1 son cadenas opacas que representan permisos limitados otorgados al cliente.

Aunque pueden tener estructuras internas, como los JWT (JSON Web Tokens), para llevar información codificada y firmada, para el cliente permanecen inexplorados, lo que garantiza una capa adicional de abstracción y seguridad. También existen tokens con restricción de remitente, que exigen que el usuario demuestre control sobre ciertas claves criptográficas asociadas al token, minimizando el riesgo de uso indebido en caso de robo o filtración. OAuth 2.1 enfatiza la importancia de la seguridad en la comunicación, recomendando el uso exclusivo de canales cifrados como TLS para proteger todos los intercambios, incluyendo la transmisión de tokens y credenciales. Además, restringe el uso de redirecciones HTTP inseguras, y establece que las URLs utilizadas para redirecciones deben coincidir exactamente con las registradas, evitando ataques de secuestro o falsificación.

La gestión de clientes en OAuth 2.1 distingue entre clientes confidenciales y públicos. Los primeros son aplicaciones capaces de mantener un secreto seguro, como servidores backend, y deben autenticar su identidad ante el servidor de autorización. Los clientes públicos, como aplicaciones móviles o navegador web, carecen de esta capacidad y por ello, deben emplear mecanismos adicionales como PKCE para compensar esta limitación. La correcta clasificación y registro del cliente es crucial para aplicar políticas de seguridad adecuadas y limitar el alcance de los permisos otorgados.

El proceso para registrar clientes puede realizarse manualmente o mediante protocolos automáticos de registro dinámico, que permiten establecer propiedades esenciales como los URIs de redirección, tipos de cliente y detalles de autenticación. OAuth 2.1 insiste en que las redirecciones sean a URLs previamente fijadas y definidas, con excepciones controladas para aplicaciones nativas que usan interfaces de bucle local o esquemas privados de URI. La interacción con el servidor de autorización a través del endpoint de autorización es donde el usuario final puede autenticarse y autorizar los permisos solicitados. Este endpoint debe evitar revelar información sensible y protegerse contra ataques como CSRF, clickjacking o inyección de código, implementando tokens únicos y políticas estrictas de validación de parámetros.

El endpoint de token es el responsable de recibir solicitudes de intercambio de credenciales o códigos de autorización y emitir los tokens correspondientes. OAuth 2.1 establece que este endpoint debe recibir solicitudes mediante POST con codificación adecuada y que los clientes confidenciales deben autenticarse para garantizar la legitimidad de la petición. Los flujos o tipos de concesión reconocidos oficialmente en OAuth 2.1 se centran en el código de autorización con PKCE, el uso de credenciales del cliente para permisos propios, y la renovación mediante tokens de actualización.

Los flujos inseguros como el implícito y el de credenciales directas del propietario han sido eliminados para fortalecer la seguridad general del protocolo. Para los recursos protegidos, los servidores deben validar que el token presentado es legítimo, no expiró y posee los permisos necesarios para la acción solicitada. Existen mecanismos de introspección que permiten verificar el estado y contenido del token en tiempo real, así como formatos estandarizados para la codificación de información en los propios tokens. En caso de errores, el servidor proveerá respuestas claras utilizando códigos estándar y parámetros que facilitan la correcta gestión por parte del cliente. La flexibilidad de OAuth 2.

1 permite extender el protocolo mediante la definición de nuevos tipos de tokens, parámetros o concesiones, siempre que estos cumplan con las reglas de registro y compatibilidad establecidas, preservando así la interoperabilidad entre diferentes implementaciones. En términos de seguridad, OAuth 2.1 aborda amenazas comunes como la fabricación o alteración de tokens, su divulgación, reutilización indebida, y ataques dirigidos a la suplantación de clientes o usuarios. Las recomendaciones incluyen la asignación de tokens con el mínimo privilegio necesario, la protección de comunicaciones con TLS, la validación estricta de parámetros, y la implementación de controles contra CSRF, phishing, clickjacking y ataques de fuerza bruta. Las aplicaciones nativas merecen un apartado especial en OAuth 2.

1, ya que presentan características particulares en cuanto a almacenamiento seguro de credenciales y mecanismos de comunicación con el navegador o agentes externos. OAuth 2.1 recomienda enfáticamente usar agentes externos para los procesos de autorización, evitando métodos embebidos que puedan comprometer la seguridad o la experiencia del usuario. El protocolo también contempla escenarios avanzados como la utilización de esquemas URI propietarios, interfaces de bucle local para recibir respuestas, y la identificación confiable de la aplicación a través de redirecciones HTTPS reclamadas o métodos específicos del sistema operativo. Estas prácticas garantizan que las aplicaciones nativas puedan manejar las autorizaciones de forma segura y eficiente.

Por último, OAuth 2.1 asegura una compatibilidad adecuada con OAuth 2.0, respetando las mejores prácticas actuales y facilitando las transiciones. Sin embargo, elimina características obsoletas que representan riesgos, y mejora la definición de parámetros para un manejo más seguro y consistente. Esta evolución convierte a OAuth 2.

1 en un estándar de referencia para la gestión de accesos en aplicaciones web, móviles y servicios distribuidos en la era actual. En conclusión, el marco OAuth 2.1 representa un avance significativo en la forma en que las aplicaciones gestionan el acceso a recursos protegidos, ofreciendo seguridad reforzada, mejores prácticas integradas y un enfoque flexible adaptable a diferentes plataformas y escenarios. Su adopción es clave para organizaciones y desarrolladores que buscan implementar sistemas de autorización modernos, seguros y respetuosos con la privacidad del usuario.

![Building a vector database from scratch [video]](/images/6F337726-8829-4E86-8BFE-F5DF4D8BD89C)