Screen es una herramienta ampliamente utilizada en sistemas operativos tipo UNIX y Linux para la gestión de sesiones terminal multiplexadas. Sin embargo, a pesar de su popularidad y funcionalidad, investigaciones recientes han revelado múltiples fallos de seguridad que representan un riesgo significativo, especialmente cuando Screen opera con privilegios elevados. Este análisis se adentra en los problemas descubiertos, sus implicaciones, versiones afectadas y las mejores prácticas para mitigar estos riesgos. En julio de 2024, el equipo de seguridad de SUSE recibió una solicitud para revisar el código base de Screen. Lo que comenzó como una inspección rutinaria resultó en el hallazgo de vulnerabilidades graves que, en conjunto, ponen en entredicho la seguridad de cualquier sistema que utilice esta versión.

Estas vulnerabilidades no solo afectan a la versión más reciente, Screen 5.0.0, sino también en algunos casos a versiones anteriores como la 4.9.1, aún en uso en numerosas distribuciones.

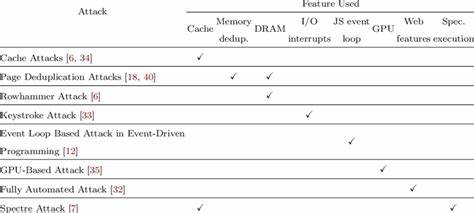

Una de las primeras vulnerabilidades críticas descubiertas se relaciona con un exploit local de escalamiento de privilegios, concretamente en la función logfile_reopen(). Esta falla permite que usuarios no privilegiados creen archivos con propiedad root en ubicaciones arbitrarias, lo que facilita la ejecución de código malicioso con permisos elevados. La explotación, aunque requiere ciertas condiciones específicas, es relativamente sencilla de reproducir, lo que incrementa su peligrosidad. Es relevante destacar que esta vulnerabilidad se ve agravada cuando Screen está instalado con el bit setuid-root, habilitando la ejecución con privilegios de superusuario. El modo multiusuario de Screen, que permite compartir sesiones terminal entre diferentes usuarios, también ha sido objeto de análisis detallado.

En este contexto, se identificó una vulnerabilidad que permite un secuestro temporal del TTY (terminal de teletipo) cuando un usuario se conecta a una sesión multiusuario. Esto ocurre porque Screen modifica temporalmente los permisos del dispositivo TTY, otorgando acceso total a otros usuarios durante ese breve periodo. Este comportamiento genera una ventana en la que un atacante puede espiar o manipular la sesión del usuario legítimo, comprometiendo información sensible como contraseñas o comandos introducidos. Adicionalmente, en la versión 5.0.

0 se modificó la forma en que Screen crea los pseudo terminales (PTY). La configuración por defecto cambió el modo de permisos de 0620 a 0622, haciendo que los PTY sean escribibles mundialmente. Esta modificación involuntaria amplía la superficie de ataque y facilita que usuarios maliciosos puedan interferir en otras sesiones activas, aumentando las posibilidades de interrupciones o acceso indebido. Otro aspecto que implica un riesgo, aunque más leve, consiste en la fuga de información proveniente de mensajes de error al verificar la existencia de archivos mediante sockets. Esta característica puede ser explotada para que usuarios no privilegiados detecten la presencia o ausencia de ciertos archivos o directorios, indirectamente revelando información sensible sobre la estructura y el contenido del sistema de archivos, algo que podría ser utilizado en ataques posteriores más elaborados.

La gestión de señales en Screen también presenta una vulnerabilidad relevante. La función encargada de enviar señales a procesos específicos sufre de condiciones de carrera, conocidas como TOCTOU (time-of-check/time-of-use), que permiten que los procesos malintencionados manipulen la identidad de los procesos objetivo después de que se verifica el permiso, pero antes de que se envíe la señal. Aunque el impacto directo se limita a posibles denegaciones de servicio o alteraciones menores en la integridad, su existencia evidencia fallas en el control de privilegios y en la seguridad general del código. Además de las vulnerabilidades de seguridad, se corrigió un problema relacionado con el uso incorrecto de la función strncpy() en el manejo de comandos enviados a sesiones en ejecución. Aunque esta falla no es una vulnerabilidad per se, sí puede provocar bloqueos y fallos inesperados, lo que demuestra los problemas de estabilidad que pueden surgir tras el reciente refactorizado del código de Screen.

La raíz de múltiples problemas encontrados parece estar asociada a una combinación de código legado escrito en estilos antiguos de C y recientes esfuerzos de reestructuración que no preservaron adecuadamente los mecanismos de seguridad implementados previamente. Cabe destacar que el hecho de que Screen corra con privilegios elevados de forma continua, para posteriormente intentar bajarlos selectivamente, representa un enfoque de diseño que va en contra de las mejores prácticas modernas para servicios con capacidades escaladas. En cuanto a su implantación, sólo unas pocas distribuciones como Arch Linux, FreeBSD y NetBSD instalan Screen con el bit setuid-root activado, lo que aumenta exponencialmente el riesgo de explotación de estas vulnerabilidades. Algunas distribuciones optan por configuraciones menos agresivas, utilizando setgid en lugar de setuid, lo que limita pero no elimina completamente los vectores de ataque. Frente a esta realidad, la recomendación más clara para usuarios y administradores es evitar la instalación o habilitación del bit setuid-root en Screen hasta que se disponga de versiones corregidas y auditadas.

Además, se aconseja que la funcionalidad multiusuario se active solo en entornos controlados o con accesos restringidos mediante listas de control y autenticación estricta. Por suerte, el equipo de seguridad ha desarrollado y compartido conjuntos de parches compatibles para las versiones 4.9.1 y 5.0.

0, mientras que el proyecto upstream anunció el lanzamiento inminente de la versión 5.0.1 que incluirá las correcciones necesarias. Es imperativo que las distribuciones y usuarios procedan a actualizar o aplicar las correcciones provisionales para mitigar los riesgos. La experiencia de coordinación entre el equipo descubriendo las fallas y los desarrolladores upstream evidenció también problemas en la gestión de la respuesta ante vulnerabilidades: retrasos, falta de comunicación clara y ausencia de recursos técnicos para abordar la complejidad del código de Screen prolongaron la exposición a estos riesgos.