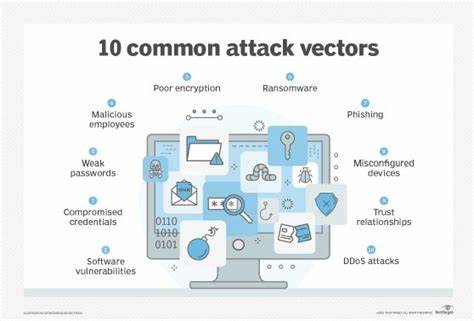

En el dinámico mundo de la ciberseguridad, la aparición constante de nuevas técnicas y métodos utilizados por los atacantes mantiene a expertos y empresas en un estado de vigilancia permanente. La pregunta que resuena con frecuencia es si ciertos incidentes o métodos representan realmente un nuevo vector de ataque o si son variantes de técnicas ya conocidas. Entender qué constituye un nuevo vector de ataque es fundamental para anticipar amenazas, implementar estrategias de defensa efectivas y proteger los activos digitales de manera integral. Un vector de ataque se refiere a la ruta o vía que un atacante utiliza para ingresar a un sistema y aprovechar una vulnerabilidad. Tradicionalmente, estos vectores han incluido el phishing, el malware, la explotación de vulnerabilidades de software, ataques de denegación de servicio y más.

Sin embargo, conforme evoluciona la tecnología y la arquitectura de sistemas, surgen nuevos vectores que requieren análisis detallados para determinar su novedad y riesgo. El concepto de un nuevo vector de ataque puede surgir cuando hay un cambio significativo en cómo se realiza la amenaza, ya sea mediante una técnica inédita, un objetivo diferente o un mecanismo que previamente no había sido empleado para acceder a sistemas. Analizar si un vector es verdaderamente nuevo implica entender tanto la técnica como el contexto tecnológico y social en el que se produce. En los últimos años, la expansión de tecnologías como la inteligencia artificial, el Internet de las Cosas (IoT), la computación en la nube y la virtualización ha generado nuevos escenarios para los atacantes. Por ejemplo, el crecimiento en la adopción de dispositivos IoT ha dado lugar a ataques orientados a vulnerabilidades específicas de estos aparatos, muchas veces con protocolos y arquitecturas distintas a las de los sistemas tradicionales.

Sin embargo, estos ataques suelen ser una extensión o adaptación de métodos ya conocidos, por ejemplo, aprovechando credenciales débiles o fallas en el software. Otro caso significativo es la integración masiva de sistemas en la nube, que ha impulsado el desarrollo de ataques dirigidos a configuraciones erróneas, explotación de API o compromisos de identidad. Aunque estos pueden presentarse como vectores emergentes, el principio subyacente de explotaciones mediante credenciales o debilidades en la gestión de accesos es algo conocido desde hace tiempo. La novedad puede radicar en la superficie de ataque, pero no necesariamente en la lógica del ataque. Un aspecto a considerar es la sofisticación con la que los atacantes combinan múltiples técnicas para aprovechar nuevas áreas vulnerables o para evadir los sistemas de defensa.

Estos ataques en cadena pueden presentar faces novedosas y parecer que constituyen un vector nuevo, cuando en realidad son combinaciones inteligentes de técnicas existentes. Por lo tanto, estudiar estos patrones composites es esencial para identificar la verdadera amenaza detrás del aparente vector nuevo. Asimismo, el surgimiento de la inteligencia artificial como herramienta tanto para atacantes como para defensores redefine cómo se perciben los ataques y sus vectores. La automatización de ataques, la generación de malware más adaptativo o la manipulación de datos mediante deepfakes pueden abrir brechas inéditas en sistemas, pero aún requieren una evaluación para comprobar si se trata de vectores realmente nuevos o una evolución de ataques previos. La interacción entre tecnologías y vectores de ataque también genera áreas grises donde la novedad es difícil de clasificar.

Por ejemplo, ataques dirigidos a entornos de computación cuántica o blockchain aún se encuentran en desarrollo, y aunque podrían representar vectores nuevos en el futuro, a día de hoy suelen ser experimentales o poco extendidos. En el ecosistema empresarial y de tecnología, la respuesta ante la aparición de supuestos nuevos vectores de ataque debe ser cautelosa pero proactiva. Es crucial implementar políticas de seguridad centradas en la gestión de riesgos, monitoreo constante y actualización continua de sistemas. Además, formar a los equipos en nuevas tendencias de ataques y fomentar una cultura de ciberseguridad proactiva contribuye a mitigar el impacto de amenazas, sean estas nuevas o variantes de anteriores. El análisis y la investigación continuos por parte de la comunidad de seguridad informática son imprescindibles para identificar patrones emergentes.

La divulgación responsable, la colaboración entre sectores y la retroalimentación de experiencias en defensa contribuyen a una mejor comprensión y preparación frente a vectores en evolución. En definitiva, determinar si un vector de ataque es nuevo implica observar tanto el aspecto técnico de la amenaza como las condiciones en que surge y afecta a los sistemas. La mayoría de los vectores recientes se basan en adaptaciones o combinaciones de técnicas ya existentes, pero la innovación constante en tecnología obliga a estar vigilantes ante la posible aparición de amenazas verdaderamente inéditas. Una defensa eficaz demanda anticiparse, entender el contexto y educar a los usuarios para enfrentar un panorama de ataques cada vez más sofisticado y complejo.