En un mundo donde la tecnología avanza a pasos agigantados, la seguridad cibernética se convierte en un tema de vital importancia, especialmente para los usuarios de macOS. Recientemente, un informe del equipo de investigación de Check Point ha revelado un descubrimiento alarmante: una nueva variante del malware conocido como ‘Banshee’ ha logrado evadir la detección utilizando el propio código de Apple. Este hallazgo no solo pone de manifiesto la sofisticación de los cibercriminales, sino también cómo estos pueden adaptarse y atacar incluso a los sistemas que se consideran más seguros. Banshee, originalmente un stealer de datos que ha estado activo en el ecosistema de malware, se caracteriza por su capacidad para robar información sensible de los usuarios, como contraseñas almacenadas en iCloud Keychain, datos de wallets de criptomonedas y otra información personal. Este tipo de malware ha crecido en popularidad en el submundo del hacking, principalmente a través de modelos de negocio como el malware como servicio (MaaS).

Estas prácticas han hecho que los ataques sean más accesibles para una gama más amplia de cibercriminales. Lo que hace que esta variante de Banshee sea particularmente notable es su técnica astuta para eludir la detección. Según los detalles proporcionados por Check Point, los desarrolladores del malware han incorporado métodos de cifrado idénticos a los utilizados en la suite de detección antivirus de XProtect de Apple. Esta táctica insólita permitió que el malware permaneciera indetectado durante más de dos meses, ya que los sistemas de seguridad, acostumbrados a ver este tipo de cifrado, no lo trataron como sospechoso. La técnica se basa en el uso de algoritmos de cifrado de cadena que Apple implementa para proteger sus reglas YARA dentro de los binarios de XProtect Remediator.

Al reutilizar esta capa de encriptación, los creadores de Banshee encontraron una manera eficiente de ocultar su código malicioso. El resultado fue un inusual juego del gato y el ratón entre los ingenieros de seguridad y los creadores de malware. Durante este tiempo, los usuarios de macOS permanecieron en gran medida expuestos, sin saber que sus datos podían estar en riesgo. La complejidad y la astucia detrás de esta estrategia de evasión resaltan la necesidad crítica de una solución de seguridad efectiva. Los usuarios de dispositivos Apple, a menudo considerados menos vulnerables que sus contrapartes en el ecosistema de Windows, deben reconocer que también son targets atractivos para los cibercriminales.

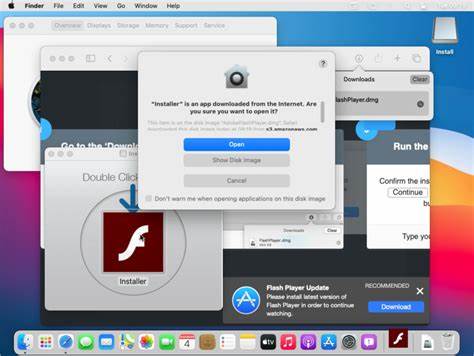

Con el aumento del trabajo remoto y la dependencia de aplicaciones de terceros, las posibilidades de infección son más altas que nunca. Es importante señalar que el ciclo de vida de este malware comenzó a desmoronarse tras la filtración del código fuente en foros clandestinos en noviembre de 2024. Esta filtración expuso el malware a un análisis más exhaustivo, lo que permitió a los motores antivirus de VirusTotal actualizar sus firmas y, finalmente, detectar la nueva variante de Banshee. Tras esta exposición, los desarrolladores del malware cerraron sus operaciones al día siguiente. La venta y distribución de malware es una industria muy lucrativa y, en este contexto, Banshee fue distribuido principalmente a través de sitios web de phishing y repositorios maliciosos de GitHub.

Estos repositorios a menudo acogen aplicaciones o programas que parecen legítimos pero que están infectados con código malicioso, lo que hace que la tarea de los usuarios de diferenciar entre software seguro y potencialmente peligroso sea aún más desalentadora. Además de Banshee, se ha mencionado una variante de stealer llamada Lumma, creada específicamente para el sistema operativo Windows. Esto subraya una tendencia preocupante en el mundo del malware, donde los desarrolladores están dirigiendo sus esfuerzos hacia múltiples plataformas, aumentando el riesgo para una mayor cantidad de usuarios. Las implicaciones de estos descubrimientos son graves. La capacidad de un software malicioso para usar métodos de cifrado asociados con la seguridad de Apple desafía la idea de que los productos de la empresa son intrínsecamente seguros.

Esta situación requiere una respuesta integral por parte de Apple y de los usuarios para mitigar el riesgo. Para los usuarios comunes, es esencial que adopten prácticas de seguridad más robustas. Esto incluye la instalación de soluciones de seguridad adicionales, la actualización regular de software y la educación sobre los riesgos del phishing y la ingeniería social. Además, los usuarios deben ser críticos y precavidos con la información que descargan e instalan, especialmente si proviene de fuentes no verificadas. Por otro lado, este incidente también debería impulsar a las empresas de software de seguridad a innovar y adaptarse a este nuevo entorno dinámico.

A medida que los cibercriminales se vuelven más astutos, también lo deben ser las herramientas y tecnologías que buscan combatirlos. Las firmas de ciberseguridad tendrán que enfocarse en desarrollar tecnologías proactivas que no solo detecten patrones conocidos de malware, sino que también sean capaces de identificar y neutralizar amenazas emergentes que emplean métodos de evasión altamente sofisticados. En un sentido más amplio, el caso de Banshee resalta la necesidad de una mejor educación y conciencia sobre la seguridad cibernética en general. Desde las instituciones educativas hasta las organizaciones, la capacitación en seguridad debería ser una parte integral del currículo, equipando a las futuras generaciones con el conocimiento y las herramientas necesarias para navegar en un mundo digital cada vez más peligroso. En resumen, la revelación de esta variante del malware Banshee es una llamada de atención para todos los usuarios de macOS y la comunidad de ciberseguridad en general.

La batalla contra el malware se encuentra en una carrera constante entre los desarrolladores de software malicioso y los expertos en seguridad, y la única manera de tener éxito en esta lucha es a través de la preparación, la información y la vigilancia continua. La seguridad no es una meta, sino un viaje en el que todos debemos participar activamente.