En la era actual donde la inteligencia artificial (IA) se integra cada vez más en los procesos empresariales críticos, la seguridad de los sistemas que la soportan es crucial. Uno de los riesgos emergentes en este contexto es el envenenamiento de herramientas dentro del protocolo de contexto de modelos, conocido como MCP (Model Context Protocol). Esta amenaza consiste en la manipulación maliciosa de herramientas y agentes que pueden comprometer la confidencialidad, integridad y disponibilidad de los datos manejados por sistemas de IA. Para mitigar este riesgo, es indispensable establecer un flujo de registro robusto que valide y controle el acceso a las herramientas y agentes en el ecosistema MCP. El envenenamiento de herramientas MCP no es una vulnerabilidad teórica sino un problema real que pone en jaque la confiabilidad de los sistemas de IA.

Ataques recientes han demostrado cómo un servidor MCP malicioso puede infiltrar agentes inteligentes y hacer que estos divulguen información sensible, como conversaciones privadas en aplicaciones de mensajería o claves SSH, sin que el usuario lo perciba. La raíz del problema reside en la ausencia de un sistema centralizado de gobernanza y verificación, lo que permite que agentes y herramientas maliciosas se integren fácilmente sin ser detectadas ni controladas adecuadamente. Para abordar esta problemática, es fundamental contar con una arquitectura de seguridad que incorpore un flujo de registro completo junto con una pasarela de agente que actúe como un intermediario seguro en la red de agentes. La combinación de ambos elementos crea un modelo de defensa en profundidad, donde cada capa se complementa para ofrecer una protección integral contra múltiples vectores de ataque. El flujo de registro comienza con la validación exhaustiva de los desarrolladores que están autorizados a crear y modificar herramientas MCP o agentes A2A (Agente a Agente).

Este proceso asegura que solo personal verificado y confiable pueda enviar nuevas herramientas para su incorporación en el ecosistema. Entre las medidas implementadas durante la registración destaca la verificación de identidad mediante correo corporativo, activación de autenticación multifactor, creación de firmas digitales utilizando infraestructura de clave pública (PKI) y la aceptación formal de políticas de seguridad y códigos de conducta. Una vez verificado el desarrollador, la herramienta o agente debe ser sometida a un proceso de envío y evaluación riguroso. Este paso incluye enviar el código fuente o enlaces a repositorios, especificar nombres, versiones, permisos solicitados, descripción funcional y dependencias externas. La transparencia en esta fase ayuda a anticipar posibles riegos y hacer un análisis más preciso del comportamiento esperado de la herramienta.

La seguridad se refuerza con escaneos automatizados que detectan posibles colisiones de nombres que podrían ser una técnica de suplantación, pruebas dinámicas en entornos aislados para evaluar el comportamiento en tiempo real, análisis semántico para descubrir instrucciones que puedan intentar manipular al agente, además de escaneos de vulnerabilidades en dependencias. Estas automatizaciones permiten filtrar numerosas amenazas antes de que lleguen a revisión humana. El control humano es esencial cuando la herramienta solicita permisos sensibles o acceso a información crítica, como datos financieros o APIs sensibles. Un equipo especializado examina los resultados de los escaneos, realiza pruebas funcionales, verifica que los permisos solicitados coincidan con la funcionalidad declarada y evalúa el impacto en la privacidad. Esta doble capa de revisión automatizada y humana mejora enormemente la confianza en las herramientas aprobadas.

Una vez superados todos estos filtros, la herramienta recibe una firma digital y un certificado que acredita su veracidad y seguridad. Estos elementos se almacenan en un catálogo de registro que funciona como un repositorio inmutable, donde se guardan todas las versiones, descripciones y firmas de las herramientas. Este catálogo no solo sirve para validar herramientas en tiempo real sino también como un registro auditado que facilita el seguimiento y análisis en caso de incidentes. La pasarela de agente es la pieza clave que garantiza que la ejecución de los agentes y herramientas MCP respete las políticas definidas en el flujo de registro. Esta pasarela actúa como un punto de control inteligente en la red, interceptando las solicitudes y respuestas entre agentes y servidores MCP.

Su función principal es verificar la autenticidad de las herramientas en uso al confrontar las firmas criptográficas retornadas con las almacenadas en el catálogo seguro. Cualquier discrepancia se interpreta como un intento de envenenamiento y la herramienta puede ser bloqueada o señalada para mayor análisis. Además de la verificación, la pasarela aplica procedimientos de saneamiento sobre las descripciones de las herramientas para eliminar posibles directivas dañinas o manipulatorias. Normaliza los formatos, limita la extensión del texto y filtra solicitudes de privilegios excesivos, contribuyendo así a evitar ataques encubiertos a través de instrucciones maliciosas escondidas en las descripciones. Asimismo, esta pasarela se integra con los sistemas de gestión de identidad y acceso (IAM) de la empresa para aplicar controles de acceso detallados y contextuales.

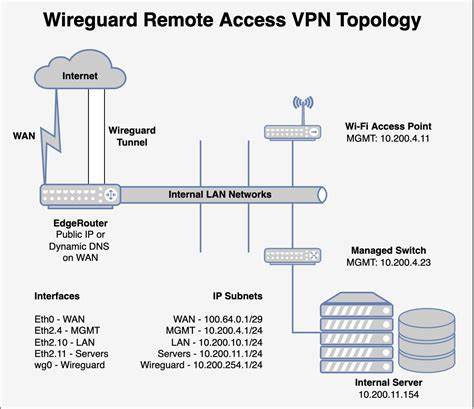

Antes de permitir la invocación de cualquier herramienta, verifica la identidad del usuario o agente solicitante, confirma que esté autorizado para el uso particular, aplica políticas específicas según el contexto de la operación, limita el manejo de datos sensibles y registra toda actividad con fines de cumplimiento normativo y auditoría. Una de las ventajas sobresalientes de este enfoque combinado es la generación de un registro de auditoría centralizado. Dado que todo el tráfico, tanto de descubrimiento como de ejecución de herramientas, pasa por la pasarela, ésta almacena logs detallados que incluyen parámetros de invocación, resultados de verificación, decisiones de acceso y datos relevantes de respuesta. Esta trazabilidad es fundamental para detectar incidentes, realizar investigaciones forenses y mantener la conformidad con reglamentos y políticas internas. Adoptar un flujo de registro e implementación de pasarela de agente debe contemplar la integración con la infraestructura de seguridad ya existente, como sistemas IAM, tecnologías PKI y herramientas de monitoreo.

Es clave evitar construir soluciones aisladas que no aprovechen los mecanismos robustos ya implementados en muchas organizaciones y asegurar la compatibilidad con protocolos MCP y A2A, los cuales deben beneficiarse de capas adicionales de seguridad en transporte. Un enfoque escalable es necesario desde el inicio dado el rápido crecimiento esperado en el número de agentes IA desplegados en las empresas. Construir una fundación segura que especialice y adapte las verificaciones de acuerdo al riesgo asociado con cada herramienta o interacción permitirá manejar la complejidad sin perder eficiencia. También, es importante garantizar que los usuarios finales y agentes reciban indicaciones claras acerca del estado de verificación de las herramientas involucradas. La transparencia en la seguridad fortalece la confianza y permite una experiencia de uso más segura y consciente.