En el mundo digital actual, la seguridad es un pilar fundamental para la confianza y el funcionamiento adecuado de las relaciones comerciales y personales. Sin embargo, no todas las formas de garantizar la seguridad son igual de efectivas o libres de riesgos. Un concepto que merece especial atención es el de los terceros de confianza, conocidos en inglés como Trusted Third Parties (TTP), que funcionan como mediadores o árbitros en protocolos de seguridad. Aunque su presencia puede parecer necesaria para facilitar interacciones seguras, en realidad constituyen un punto vulnerable y un costo oculto dentro de los sistemas de seguridad. Primero, es importante entender qué es un tercero de confianza.

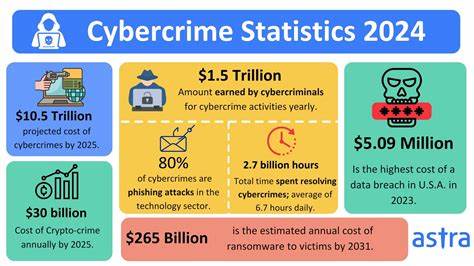

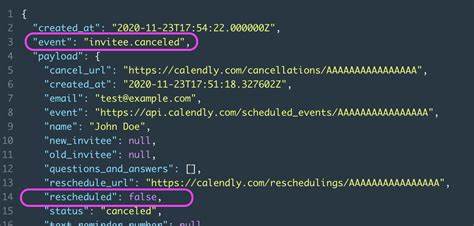

Se trata de una entidad a la que las partes involucradas en una interacción o contrato digital confían para verificar identidades, validar transacciones o garantizar que ciertas condiciones se cumplan. Ejemplos clásicos incluyen las autoridades certificadoras (Certificate Authorities o CA) que emiten certificados digitales para sitios web o servicios de correo electrónico, y sistemas como el DNS en Internet que funcionan de manera centralizada para resolver nombres de dominio. Estas entidades, al centralizar un rol crucial dentro de la arquitectura de seguridad, se convierten en puntos únicos de fallo y en posibles puertas de entrada para ataques o fraudes. Cuando se asume la existencia de un tercero idealmente confiable, sin cuestionar o analizar a fondo sus mecanismos de operación y vulnerabilidades, se está introduciendo una brecha de seguridad. Esta suposición ingenua puede tener consecuencias costosas y peligrosas tanto para los usuarios como para las empresas.

Históricamente, una de las instituciones más emblemáticas en este aspecto ha sido VeriSign, que dominó durante años la emisión de certificados para asegurar las comunicaciones web mediante SSL. Si bien su propuesta permitió el auge del comercio electrónico y la seguridad en línea, también impuso costos financieros y burocráticos elevados para quienes deseaban contar con un certificado digital válido. Además, la confiabilidad de estas autoridades siempre estuvo sujeta a cuestionamientos debido a incidentes de emisión incorrecta de certificados o vulnerabilidades explotadas por terceros maliciosos. El sistema DNS es otro ejemplo paradigmático donde depende una enorme cantidad de operaciones digitales en una infraestructura jerárquica centralizada. Aunque parece un componente técnico aparentemente simple, su dependencia en la cantidad limitada de servidores de confianza lo ha convertido en una fuente significativa de disputas, fraudes y problemas de confiabilidad para los usuarios de internet en todo el mundo.

La razón principal detrás de los altos costos y riesgos asociados a los terceros de confianza no es sólo tecnológica. Más bien, radica en la necesidad de contar con controles humanos, auditorías legales y estructuras administrativas complejas para supervisar su correcto funcionamiento. Estos procesos generan gastos continuos, tanto para las organizaciones que ofrecen este servicio como para quienes dependen de ellos. En contraste, los costos directos de los protocolos criptográficos y de seguridad en sí, como la computación y la transmisión de datos, han ido disminuyendo exponencialmente gracias a los avances tecnológicos. A pesar de estos problemas, los terceros de confianza existentes como Visa o agencias de crédito son instituciones valiosas para conectar a desconocidos mediante redes confiables en la economía global.

Sin embargo, estas organizaciones tienen modelos de negocio, tradiciones y estructuras especializadas que difícilmente pueden adaptarse o expandirse para cubrir nuevos requerimientos en el mundo digital. Por ese motivo, crear nuevas instituciones de terceros de confianza para cada nuevo protocolo o sistema de seguridad digital es una tarea sumamente costosa y llena de incertidumbre. La tentación de usar terceros de confianza en protocolos de seguridad no es menor. Para algunos diseñadores y organizaciones es más sencillo delegar la responsabilidad a una entidad externa que afrontar la complejidad de resolver una seguridad robusta sin ese apoyo. Además, la posibilidad de convertirse en ese tercero que controla un segmento importante del mercado representa un incentivo económico y de poder muy atractivo.

Pero esta ventaja aparente no siempre justifica los enormes costos y riesgos introducidos. Un aspecto muy importante de la filosofía detrás de la crítica a los terceros de confianza es el valor de la propiedad personal y de los bienes para las personas. Tradicionalmente, muchos bienes personales, como joyas, automóviles o llaves de casa, funcionan sin depender para su seguridad o utilidad de interferencia o intervención constante de terceros. Esta independencia es altamente valorada y apuntala la percepción de propiedad auténtica. Cuando un dispositivo o bien digital depende de un tercero para funcionar correctamente o para mantener su seguridad, los usuarios suelen mostrarse recelosos y resistentes.

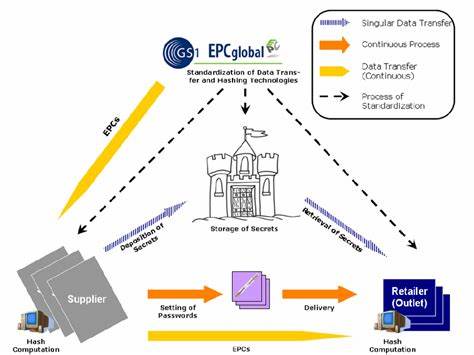

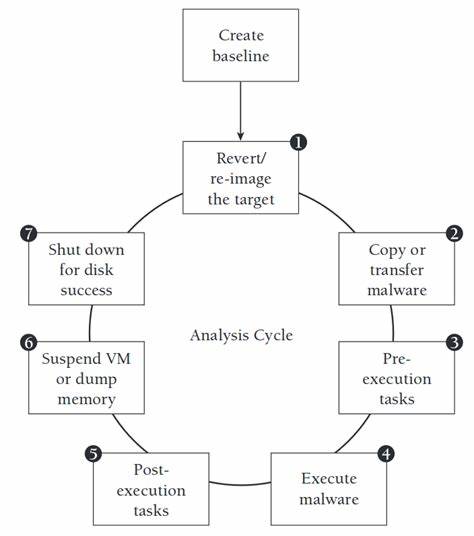

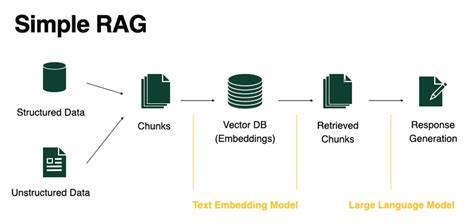

Ante estos desafíos, la propuesta es adoptar una metodología en el diseño de protocolos de seguridad que minimice la dependencia de terceros de confianza. El enfoque consiste en evaluar cuidadosamente qué funciones requieren sinceramente de un tercero y analizar los costos asociados. Se trata de diseñar protocolos adaptados a las características de esos terceros, buscando que sean lo menos confiables posibles o que su rol esté distribuido para reducir riesgos y costos. Una línea de investigación prometedora para reducir la necesidad de terceros de confianza incluye protocolos que distribuyen la confianza entre varios participantes en lugar de centralizarla. Por ejemplo, los llamados Chaum mixes utilizan cadenas de proxies para preservar la privacidad de las comunicaciones, de modo que sólo una fracción de esos proxies necesita ser confiable para mantener la privacidad.

Aunque esto puede implicar mayor demora y complejidad en las comunicaciones, representa una forma efectiva de descentralizar el control y mitigar riesgos. Otra técnica avanzada es el cómputo multipartito privado, donde varias partes contribuyen con información cifrada para ejecutar en conjunto un cálculo sin revelar sus datos individuales. Esta operación permite llevar a cabo procesos como auditorías confidenciales, subastas o análisis de datos sin depender de terceros capaces de acceder a la información base. Los sistemas de bases de datos replicadas con tolerancia a fallos bizantinos también ofrecen una alternativa para garantizar integridad y disponibilidad sin confiar plenamente en una sola entidad. Estas tecnologías modernas permiten que múltiples actores gestionen información crucial, garantizando que incluso si algunos fallan o actúan maliciosamente, el sistema global siga siendo confiable y seguro.

Otra innovación importante es la atestación remota, que verifica el estado de software operando en servidores o clientes para garantizar que el código ejecutado corresponde al deseado. Esto reduce la necesidad de confiar ciegamente en servidores, permitiendo validar su comportamiento y aumentar la seguridad sin depender exclusivamente de terceros intermedios. Sin embargo, no siempre es posible o práctico eliminar completamente la dependencia de terceros de confianza. En algunos casos, pequeñas vulnerabilidades plasmadas en la necesidad de un tercero pueden considerarse tolerables si el coste para mitigarlas es demasiado elevado y si la amenaza real resulta ser poco probable o insignificante. Un ejemplo clásico es el ataque de intermediario (man-in-the-middle) en la iniciación de intercambio de claves.

Protocolos como SSH optaron por dejar esa brecha abierta y en la práctica han demostrado ser ampliamente exitosos y confiables, mientras que otras soluciones más complejas basadas en terceros de confianza llevan aparejados costos sustanciales y complicaciones. En realidad, la palabra "confianza" en el ámbito de la seguridad puede resultar confusa y llevar a interpretaciones erróneas. Un enfoque más honesto y eficaz es hablar en términos de vulnerabilidad, entendiendo que cuando se ‘‘confía’’ en un tercero, se está siendo vulnerable frente a él. De esta manera, se enfatiza la necesidad de diseñar protocolos que minimicen esos puntos vulnerables y que permitan a los usuarios entender claramente dónde están expuestos. En conclusión, los terceros de confianza representan un eslabón débil y costoso dentro de los sistemas de seguridad digitales.

Su rol tradicional ha sido crucial para el desarrollo de infraestructuras de confianza en la economía y la comunicación, pero para los nuevos retos y protocolos es imprescindible repensar y reducir su participación. La innovación en protocolos de seguridad basados en matemáticas distribuidas, confiabilidad conjunta entre varios participantes y validación remota de sistemas abre el camino a un futuro donde la seguridad sea más robusta, menos costosa y menos dependiente de actores centrales que puedan fallar o ser comprometidos. La mejora en este campo no solo tiene un impacto directo en la privacidad, integridad y protección de los derechos de propiedad digital, sino que además promueve un ecosistema más abierto, accesible y resiliente. La tendencia hacia la minimización de terceros de confianza no es solo una cuestión técnica, sino una filosofía que apuesta por la autonomía del usuario y la transparencia en las relaciones digitales, principios esenciales para fortalecer la confianza y el desarrollo sostenido en la era de la información.